Ved en helt standard Microsoft IIS installation, er SSLv3 og SSLv2 slået til som standard. Disse protokoller ses som usikre og bør deaktiveres.

Udover det, er der som standard en række Krypterings algoritmer der er aktiveret som standard som også bør deaktiveres.

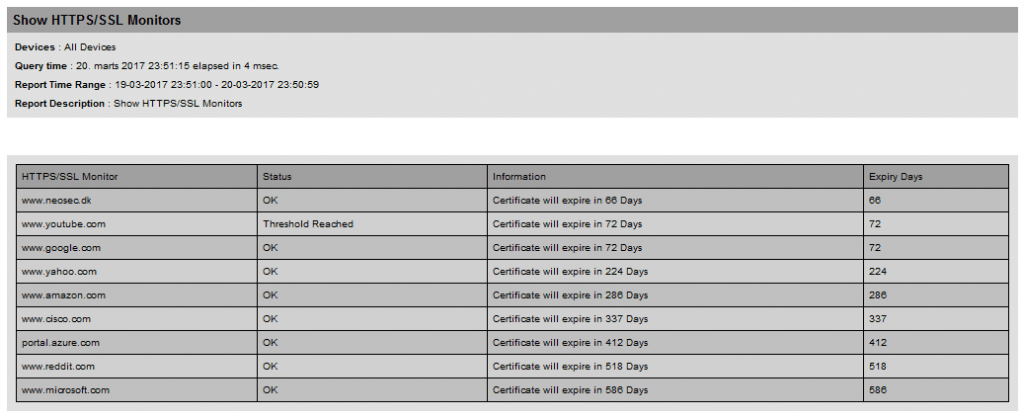

Via www.ssllabs.com, kan man teste sit website for hvilken SSL version der benyttes samt om websitet benytter en svag krypteringsalgoritme.

På www.neosec.dk har vi deaktiveret følgende svage algoritmer. RC4 og 3DES 168 bit.

For at slå algoritmerne fra, skal man tilføje nogle nye registrerings nøgler og værdier.

RC4, Triple DES 168 slås fra ved at tilføje nøgler under Ciphers.

RC4, Triple DES 168 slås fra ved at tilføje nøgler under Ciphers.

Ved Diffie Hellman Key Exhange benyttes som standard 1024 bit. Dette skal ændres til minimum 2048 bit.

De fulde registrerings nøgler er listet længere nede.

SSL 2.0 protokollen styres under Protocols/SSL 2.0 her kan man styre Client og Server indstillingerne.

Det samme gør sig gældende for SSL 3.0.

RC4 og 3DES Cipher Deaktivering

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 128/128]

„Enabled‟=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 40/128]

„Enabled‟=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 56/128]

„Enabled‟=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\Triple DES 168]

„Enabled‟=dword:00000000

Konfiguration af Diffie-Hellman 2048 bit

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\KeyExchangeAlgorithms\Diffie-Hellman]

„ServerMinKeyBitLength‟=dword:00000800

Deaktivering af SSL 3.0

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client]

„DisabledByDefault‟=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server]

„Enabled‟=dword:00000000

Qualsys SSL Labs Test you server

Link til SSLabs

Link til SSLLabs SSL Server Test